GPU Intel Arc, finalmente parte la sfida a NVIDIA e AMD (dai notebook): tutte le specifiche di Arc 3, Arc 5 e Arc 7

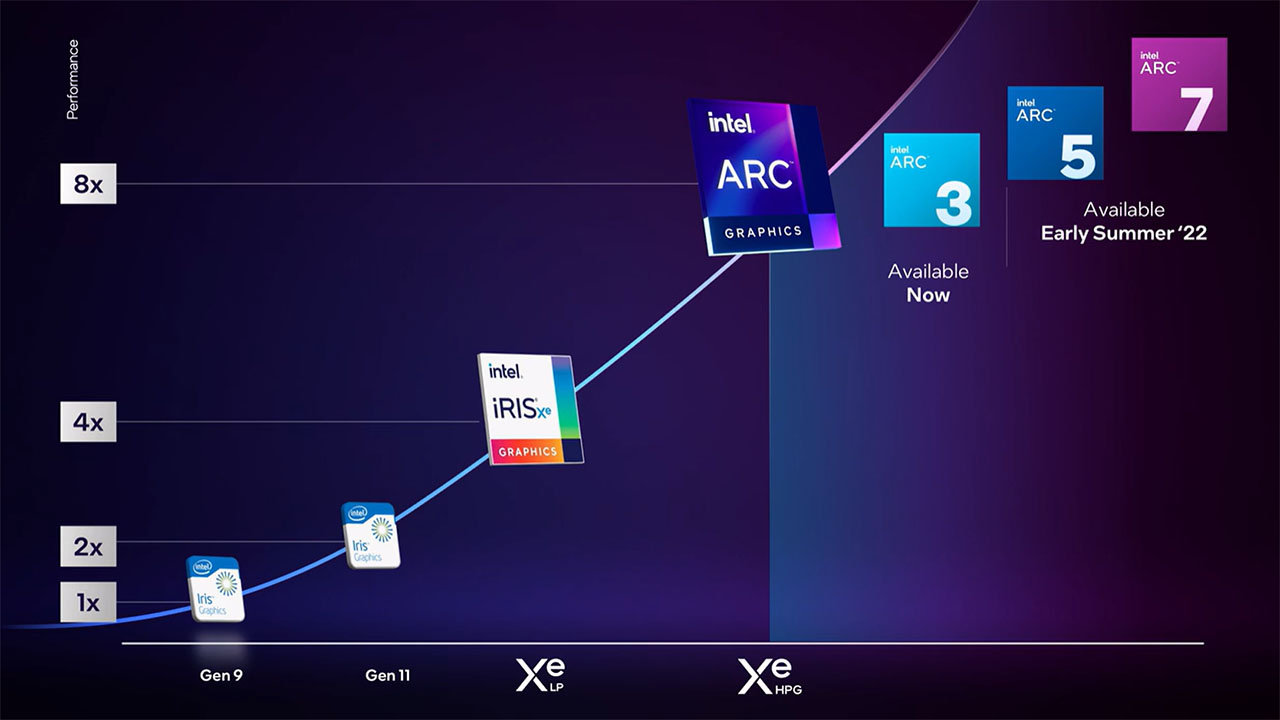

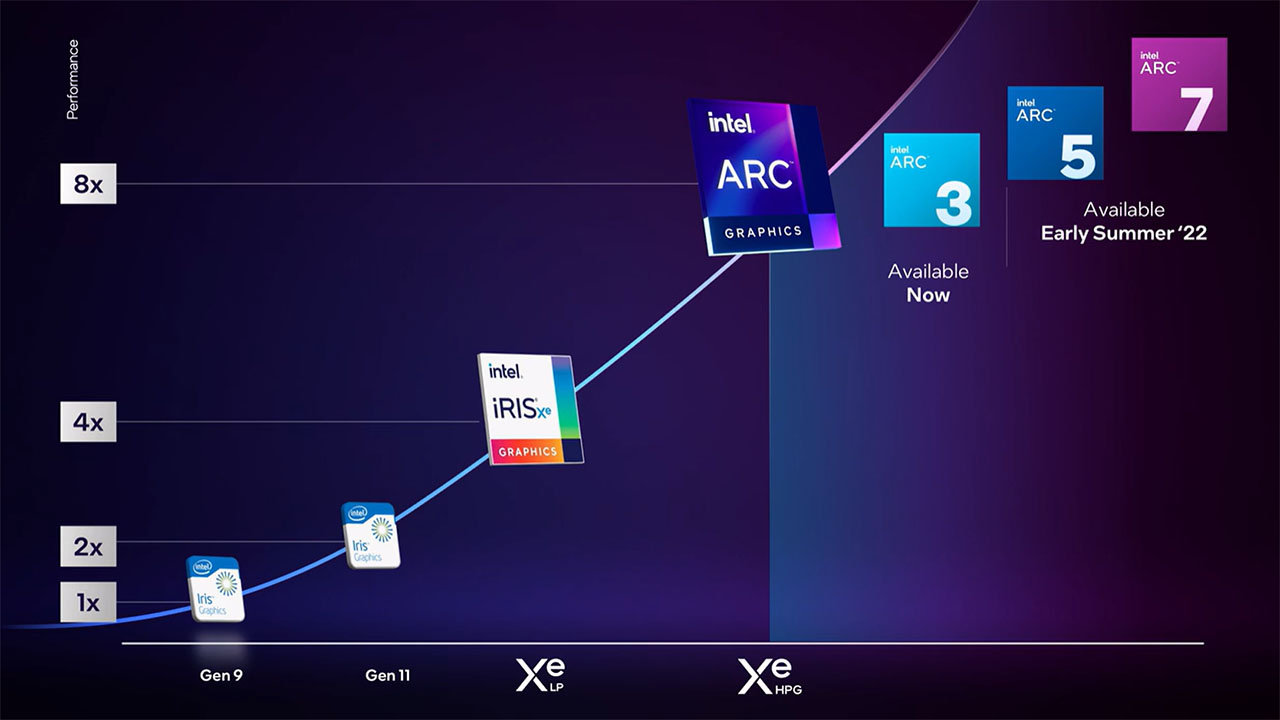

Intel ha annunciato ufficialmente le sue prime GPU dedicate della famiglia Arc: si parte dal mondo mobile, con cinque modelli chiamati A770M, A730M, A550M, A370M e A350M. Basato sull'architettura Xe High Performance Graphics (HPG), il progetto ribattezzato Alchemist è realizzato da TSMC con processo produttivo N6. I modelli Arc 3, A370M e A350M, sono disponibili immediatamente a bordo dei notebook più sottili, mentre le soluzioni Arc 5 e Arc 7 debutteranno all'inizio dell'estate per offrire ancora più potenza.

L'intera offerta di Intel si basa su due GPU ribattezzate ACM-G10 e ACM-G11 (anche note finora come DG2-512 e DG2-128), rispettivamente con 32 e 8 Xe-Core. Le soluzioni A550M, A730M e A770M si basano sulla variante G10, il che significa che hanno fino a 32 Xe-Core, ma solo il modello A770M prevede tutte le unità attive: A730M e A550M offrono infatti rispettivamente 24 e 16 Xe-Core.

Le proposte A370M e A350M basate sulla variante G11 contemplano fino a 8 Xe-Core, ma l'unico modello ad averli tutti attivi è l'A370M, mentre l'A350M si ferma a 6.

Ogni GPU ha un'unità ray tracing per Xe-Core (al suo interno 16 Vector e altrettanti Matrix Engine, quest'ultimi detti XMX), quindi per fare un esempio Arc A770M ha 32 RT core (se vogliamo chiamarli come NVIDIA). Per quanto concerne la configurazione di memoria, A770M prevede un bus a 256 bit che collega 16 GB di memoria GDDR6, mentre A730M scende rispettivamente a 192 bit e 12 GB di memoria GDDR6.

La GPU di Arc A550M è accompagnata da 8 GB di memoria su bus a 128 bit, mentre i modelli della linea Arc 3 prevedono entrambi 4 GB di memoria su bus a 64 bit. Per quanto concerne il TDP, Intel indica per Arc A770M un valore di 120-150W (a seconda della frequenza), mentre A730M scende a 80-120W. Il modello Arc A550M si ferma a 60-80W, mentre le soluzioni A370M e A350M raggiungono rispettivamente 35-50W e 25-35W.

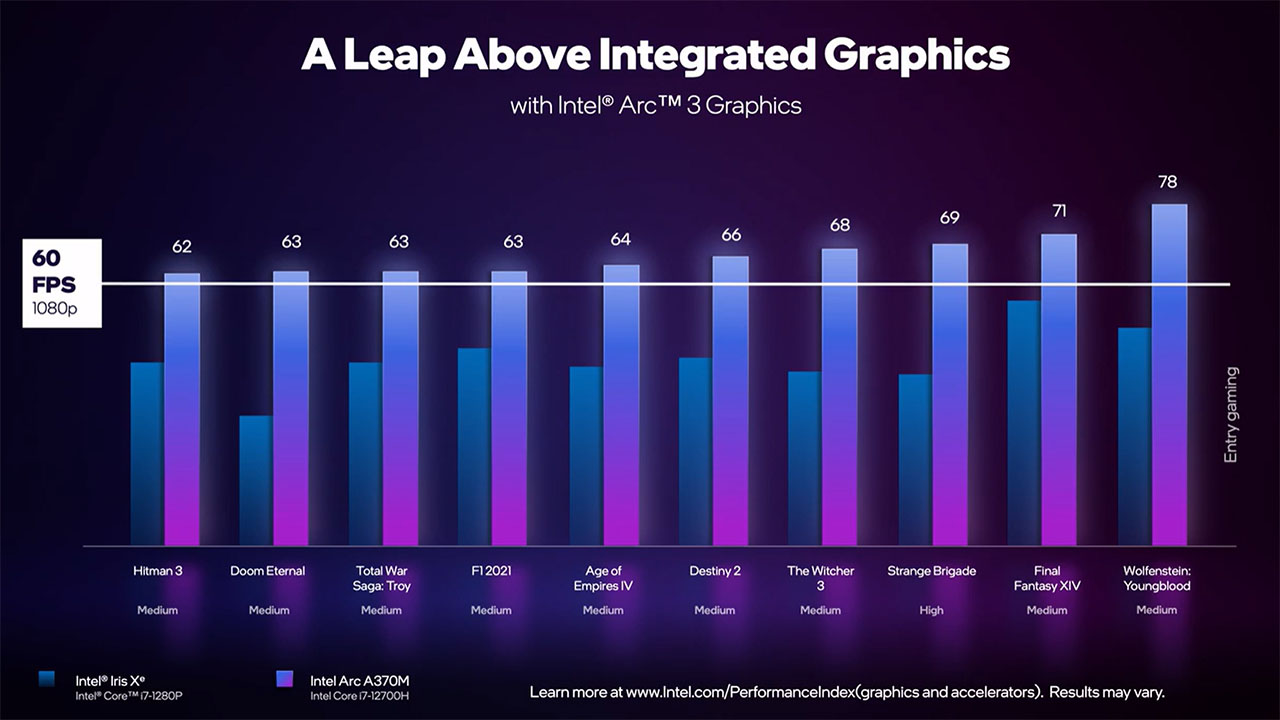

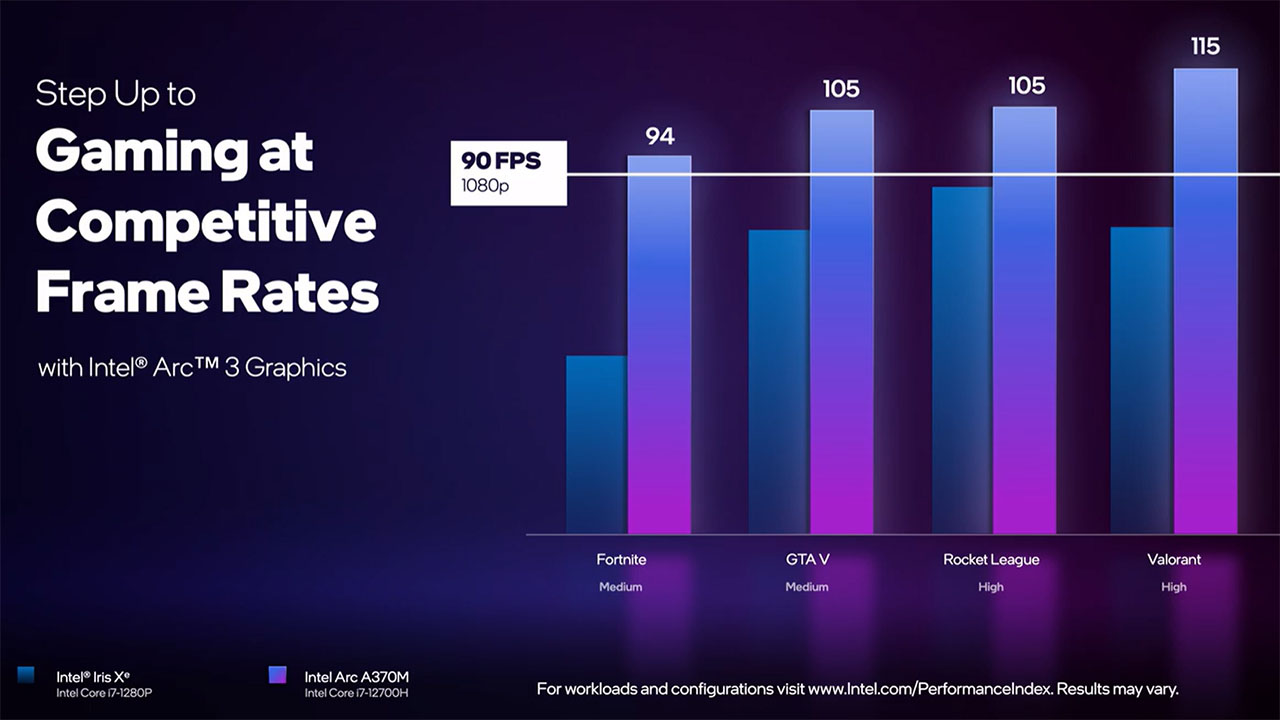

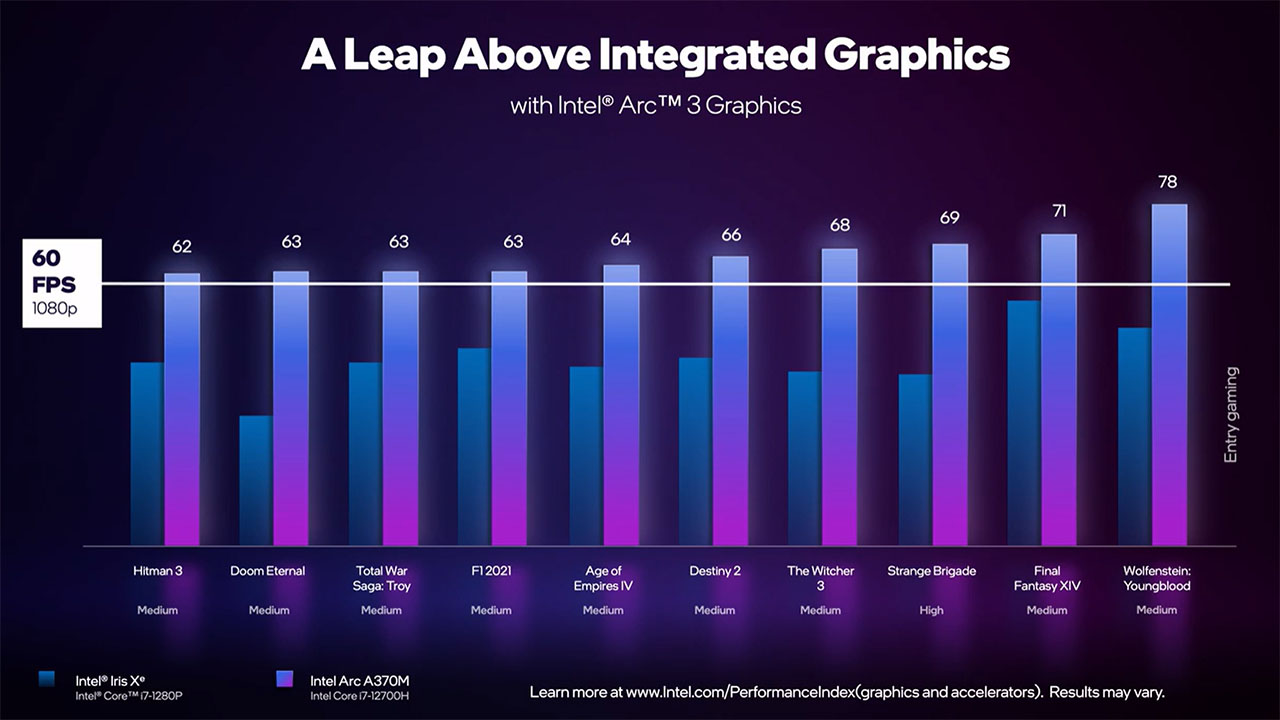

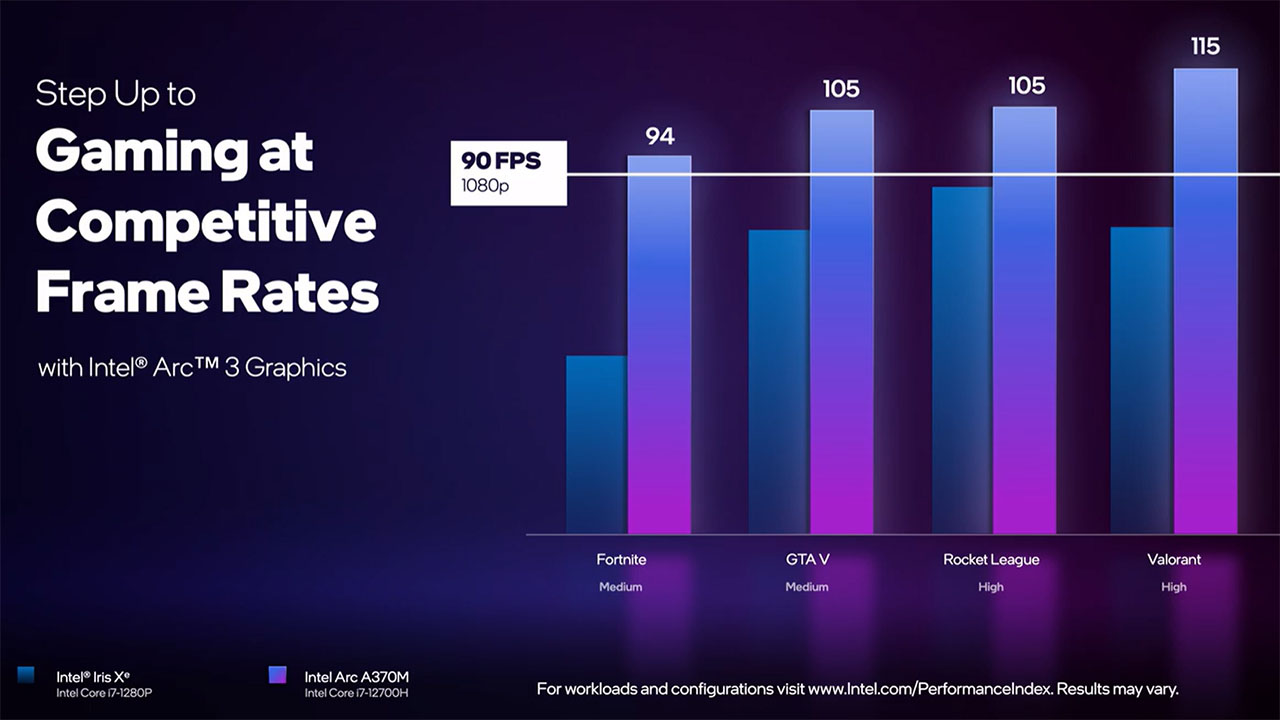

Passando alle prestazioni, Intel non ha fornito informazioni per le soluzioni Arc 7 e Arc 5, limitandosi a parlare di Arc 3: si punta a prestazioni intorno a 60 fps in Full HD a dettagli medi, come anticipato nelle scorse settimane. L'azienda, come vedete nelle slide, non ha fatto confronti con le proposte della concorrenza ma con la GPU integrata di un Core i7-1280P formata da 96 EU.

Tra le caratteristiche comuni di queste GPU troviamo le unità di intelligenza artificiale ribattezzate Intel Xe Matrix Extensions (XMX), l'analogo dei Tensor core di NVIDIA. Secondo Intel, le unità XMX forniscono un aumento di 16 volte della capacità di elaborazione rispetto alle tradizionali unità vettoriali GPU per completare le operazioni di inferenza.

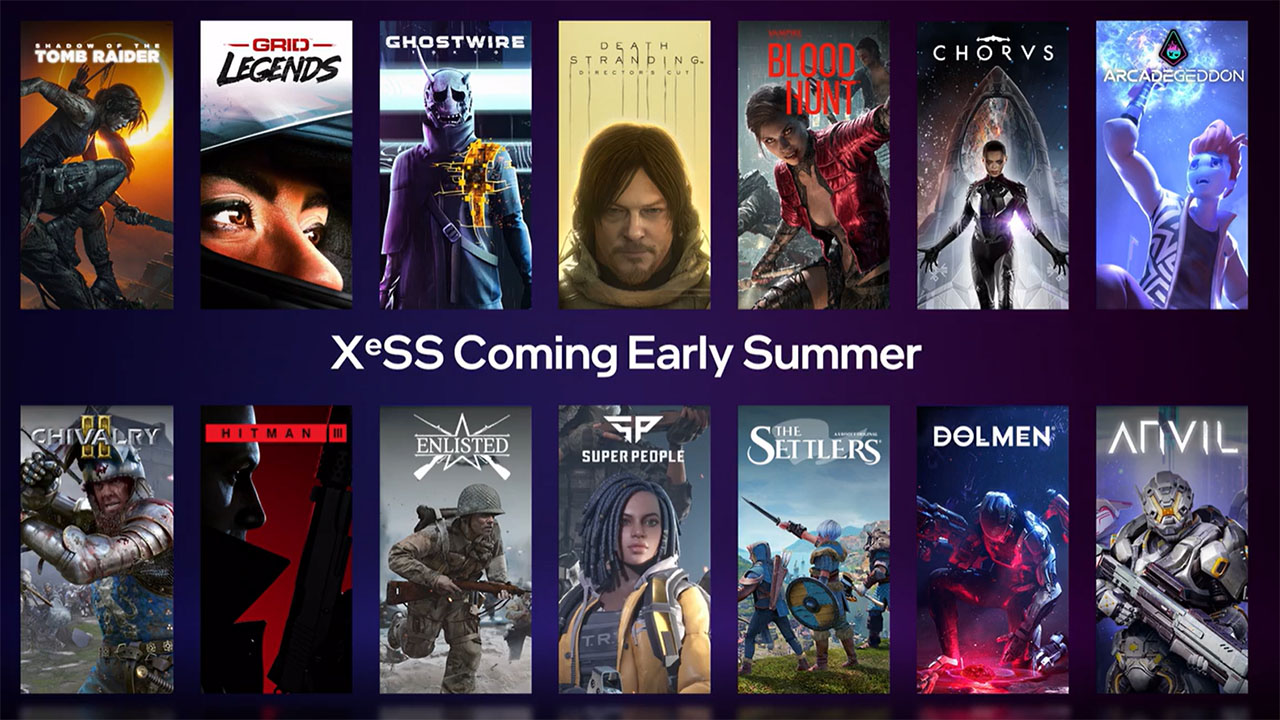

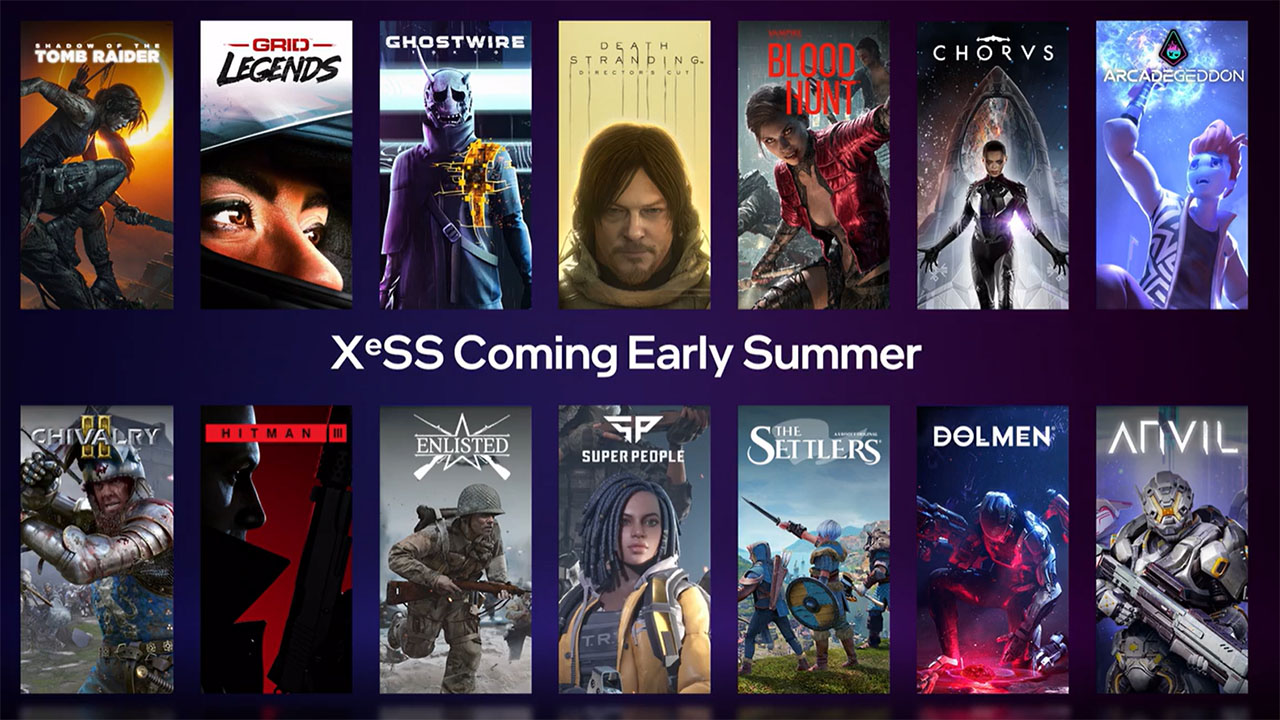

Tali unità serviranno sia per una gestione ottimale della tecnologia di upscaling XeSS che, probabilmente, anche in altri contesti. XeSS arriverà quest'estate, supportato da più di 20 giochi, con l'obiettivo di far girare un gioco con una qualità simile alla risoluzione 4K mantenendo prestazioni paragonabili alla risoluzione nativa 1080p.

All'interno delle GPU c'è anche un Media Engine in grado di accelerare un'ampia serie di codec e standard video: include la prima codifica e decodifica AV1 con accelerazione hardware del settore. AV1 è fino al 50% più efficiente del codec più diffuso, H.264, e del 30% più efficiente rispetto a H.265.

Il Display Engine di Xe HPG, inoltre, è pronto per display HDR ad alta risoluzione e refresh rate grazie al supporto degli standard più recenti tra cui DisplayPort 2.0 per il 4K a 120 Hz non compresso.

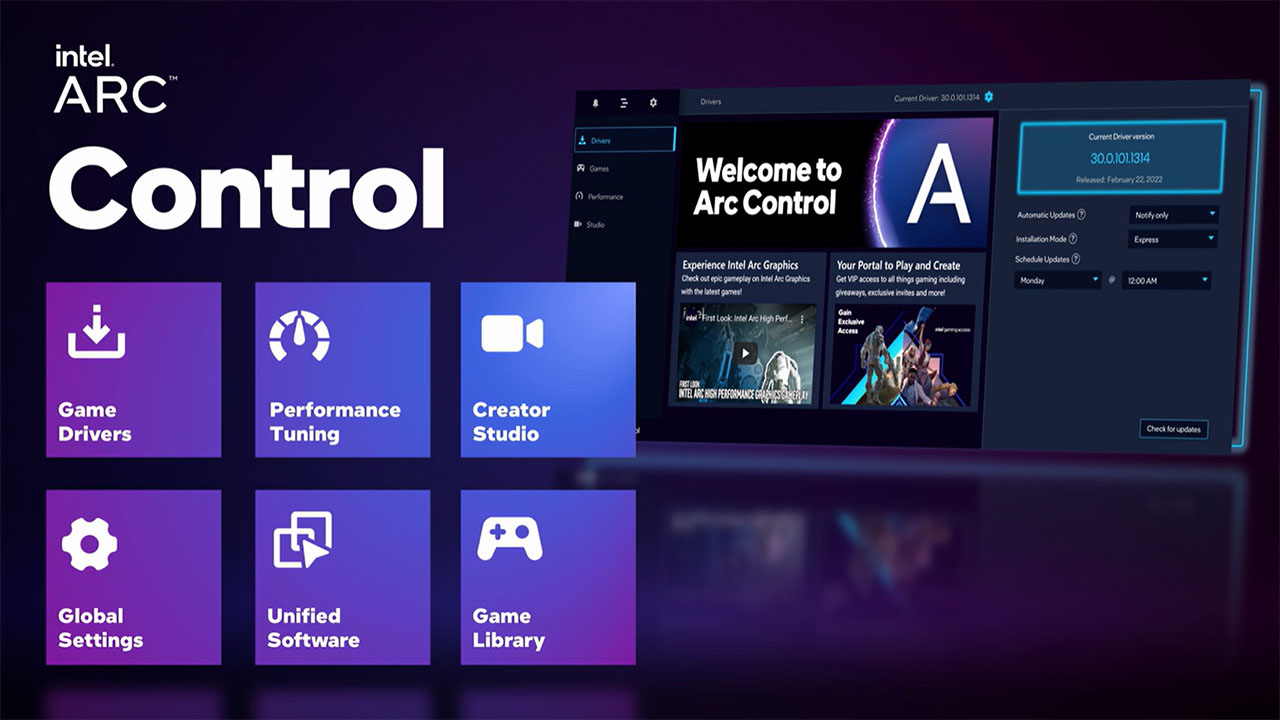

Le GPU Arc di Intel supportano appieno le API DirectX 12 Ultimate di Microsoft e le funzionalità connesse come ray tracing, variable rate shading, mesh shading e sampler feedback. Al fine di un supporto ottimale, oltre a offrire driver al day 0 per numerosi titoli, Intel metterà a disposizione dei giocatori e dei creatori di contenuti l'app Arc Control, un pannello di controllo per controllare l'hardware e l'intera esperienza, passando tra profili personalizzati, streaming, una videocamera virtuale, download integrato del driver, game capture e molto altro ancora.

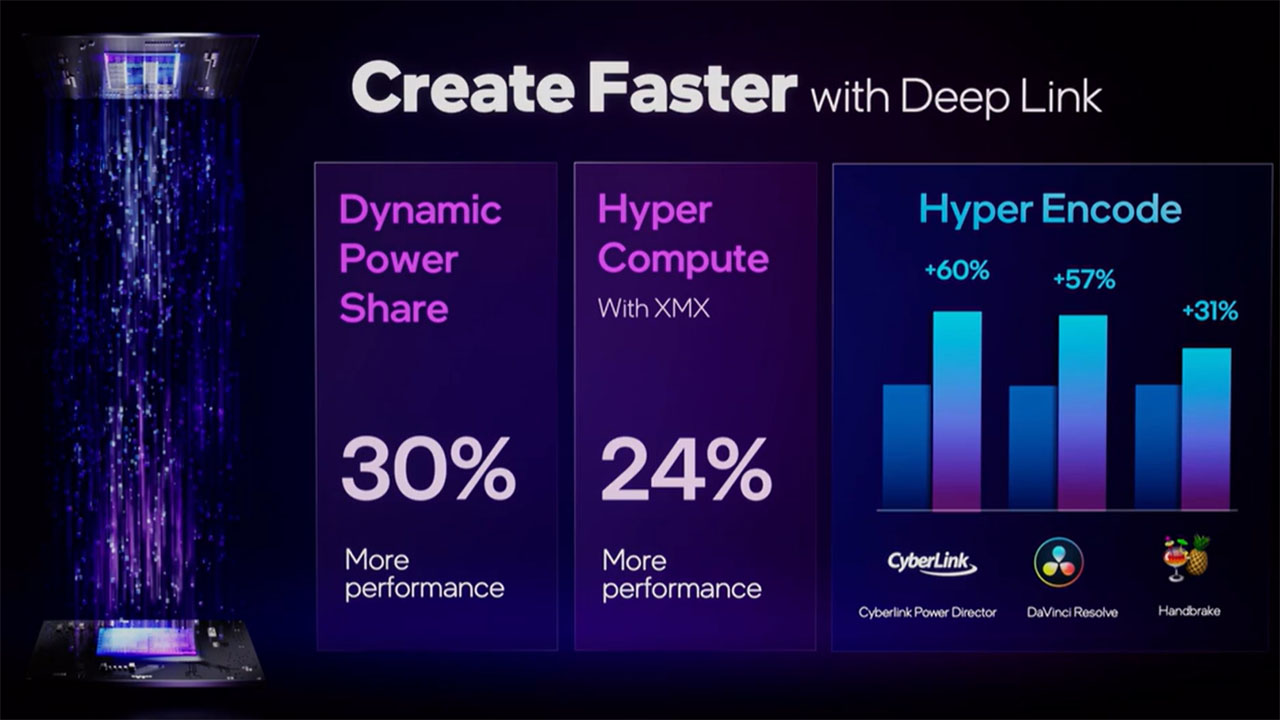

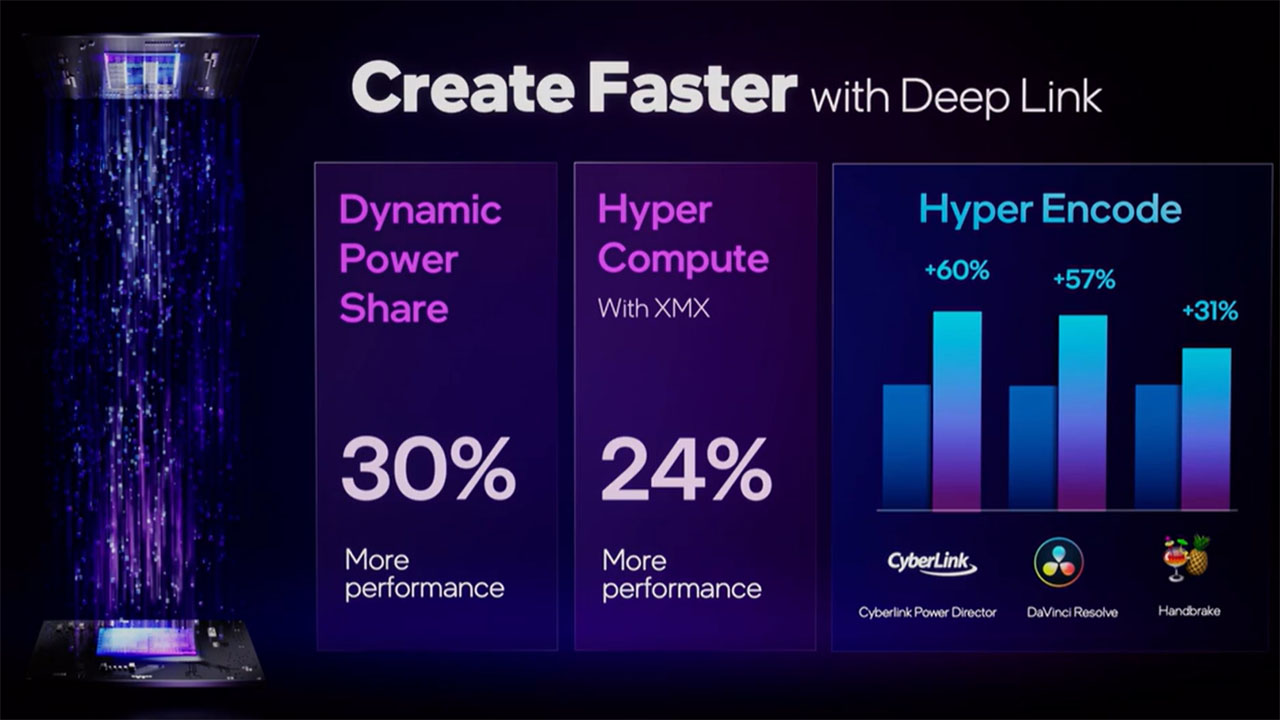

Ogni piattaforma mobile Arc supporta inoltre la tecnologia Intel Deep Link che consente alle GPU di funzionare con le CPU e la grafica integrata di Intel per migliorare le prestazioni di gioco, creazione di contenuti e streaming. La funzione Hyper Encode combina gli engine multimediali di tutta la piattaforma per accelerare i carichi di lavoro di codifica video fino al 60% rispetto alle prestazioni di una sola GPU integrata Iris Xe.

Hyper Compute utilizza la potenza combinata degli engine di calcolo e di AI presenti sull'intera piattaforma Intel, come i processori Intel Core, la grafica Iris Xe e le GPU Intel Arc, per accelerare diversi nuovi carichi di lavoro. Infine, Dynamic Power Share alloca un maggiore budget di potenza al processore Intel Core o al chip grafico dedicato Intel Arc a seconda della necessità, aumentando le prestazioni fino al 30% nella creazione e nelle applicazioni ad alta intensità di calcolo.

Come detto all'inizio, le GPU Arc 3 sono disponibili da subito in alcuni notebook, ma nel corso dei prossimi mesi tutti i principali OEM commercializzeranno prodotti con le GPU dedicate Intel Arc, compresi i modelli delle serie 5 e 7.

Fonte: hwupgrade